Un hacker (termine coniato negli Stati Uniti che si può rendere in italiano con maneggino o smanettone) è una persona che si impegna nell'affrontare sfide intellettuali per aggirare o superare creativamente le limitazioni che gli vengono imposte, non limitatamente ai suoi ambiti d'interesse (che di solito comprendono l'informatica o l'ingegneria elettronica), ma in tutti gli aspetti della sua vita.

Esiste un luogo comune, usato soprattutto dai mass media (a partire dagli anni ottanta), per cui il termine hacker viene associato ai criminali informatici, la cui definizione corretta è, invece, "cracker".

Indice[nascondi]

1 Origine del termine

2 Significati

3 Hacker famosi

4 Filmografia

5 Bibliografia

6 Voci correlate

7 Note

8 Altri progetti

9 Collegamenti esterni

Origine del termine

[2] Il New Hacker Dictionary, compendio online dove sono raccolti i termini gergali dei programmatori, elenca ufficialmente nove diverse connotazioni per la parola "hack" e un numero analogo per "hacker". Eppure la stessa pubblicazione include un saggio d'accompagnamento in cui si cita Phil Agre, un hacker del Massachusetts Institute of Technology (MIT) che mette in guardia i lettori a non farsi fuorviare dall'apparente flessibilità del termine. "Hack ha solo un significato" - sostiene Agre - "Quello estremamente sottile e profondo di qualcosa che rifiuta ulteriori spiegazioni."

A prescindere dall'ampiezza della definizione, la maggioranza degli odierni hacker ne fa risalire l'etimologia al MIT, dove il termine fece la sua comparsa nel gergo studentesco all'inizio degli anni cinquanta. Secondo una pubblicazione diffusa nel 1990 dal MIT Museum a documentare il fenomeno dell'hacking, per quanti frequentavano l'istituto in quegli anni il termine "hack" veniva usato con un significato analogo a quello dell'odierno "goof" (scemenza, goliardata). Stendere una vecchia carcassa fuori dalla finestra del dormitorio veniva considerato un "hack", ma altre azioni più pesanti o dolose - ad esempio, tirare delle uova contro le finestre del dormitorio rivale, oppure deturpare una statua nel campus - superavano quei limiti. Era implicito nella definizione di "hack" lo spirito di un divertimento creativo e innocuo.

È a tale spirito che s'ispirava il gerundio del termine: "hacking". Uno studente degli anni cinquanta che trascorreva gran parte del pomeriggio chiacchierando al telefono o smontando una radio, poteva descrivere quelle attività come "hacking". Di nuovo, l'equivalente moderno per indicare le stesse attività potrebbe essere la forma verbale derivata da "goof" - "goofing" o "goofing off" (prendere in giro qualcuno, divertirsi).

Più avanti negli anni cinquanta, il termine "hack" acquistò una connotazione più netta e ribelle. Al MIT degli anni cinquanta vigeva un elevato livello di competizione e l'attività di hacking emerse sia come reazione sia come estensione di una tale cultura competitiva. Goliardate e burle varie divennero tutt'a un tratto un modo per scaricare la tensione accumulata, per prendere in giro l'amministrazione del campus, per dare spazio a quei pensieri e comportamenti creativi repressi dal rigoroso percorso di studio dell'istituto. Va poi aggiunto che quest'ultimo, con la miriade di corridoi e tunnel sotterranei, offriva ampie opportunità esplorative per quegli studenti che non si facevano intimorire da porte chiuse e da cartelli tipo "Vietato l'ingresso". Fu così che "tunnel hacking" divenne l'accezione usata dagli stessi studenti per indicare queste incursioni sotterranee non autorizzate. In superficie il sistema telefonico del campus offriva analoghe opportunità. Grazie ad esperimenti casuali ma accurati, gli studenti impararono a fare scherzi divertenti. Traendo ispirazione dal più tradizionale "tunnel hacking", questa nuova attività venne presto battezzata "phone hacking", per poi diventare l'odierno phreaking.

La combinazione tra divertimento creativo ed esplorazioni senza limiti costituirà la base per le future mutazioni del termine hacking. I primi ad auto-qualificarsi "computer hacker" nel campus del MIT negli anni sessanta traevano origine da un gruppo di studenti appassionati di modellismo ferroviario, che negli ultimi anni cinquanta si erano riuniti nel Tech Model Railroad Club. Una ristretta enclave all'interno di quest'ultimo era il comitato Signals and Power (segnali ed elettricità) - gli addetti alla gestione del sistema del circuito elettrico dei trenini del club. Un sistema costituito da un sofisticato assortimento di relè e interruttori analogo a quello che regolava il sistema telefonico del campus. Per gestirlo era sufficiente che un membro del gruppo inviasse semplicemente i vari comandi tramite un telefono collegato al sistema, osservando poi il comportamento dei trenini.

Bruce Sterling autore del libro Giro di vite contro gli hacker

I nuovi ingegneri elettrici responsabili per la costruzione e il mantenimento di tale sistema considerarono lo spirito di simili attività analogo a quello del phone hacking. Adottando il termine hacking, iniziarono così a raffinarne ulteriormente la portata. Dal punto di vista del comitato Signals and Power, usare un relè in meno in un determinato tratto di binari significava poterlo utilizzare per qualche progetto futuro. In maniera sottile, il termine hacking si trasformò da sinonimo di gioco ozioso, a un gioco in grado di migliorare le prestazioni o l'efficienza complessiva del sistema ferroviario del club. Quanto prima i membri di quel comitato cominciarono a indicare con orgoglio l'attività di ricostruzione e miglioramento del circuito per il funzionamento delle rotaie con il termine "hacking", mentre "hacker" erano quanti si dedicavano a tali attività.

Considerata la loro affinità per i sistemi elettronici sofisticati - per non parlare della tradizionale avversione degli studenti del MIT verso porte chiuse e divieti d'ingresso - non ci volle molto prima che gli hacker mettessero le mani su una macchina appena arrivata al campus. Noto come TX-0, si trattava di uno dei primi modelli di computer lanciati sul mercato. Sul finire degli anni cinquanta, l'intero comitato Signals and Power era emigrato in massa nella sala di controllo del TX-0, portandosi dietro lo stesso spirito di gioco creativo. Il vasto reame della programmazione informatica avrebbe portato a un ulteriore mutamento etimologico. "To hack" non indicava più l'attività di saldare circuiti dalle strane sembianze, bensì quella di comporre insieme vari programmi, con poco rispetto per quei metodi o procedure usati nella scrittura del software "ufficiale". Significava inoltre migliorare l'efficienza e la velocità del software già esistente che tendeva a ingolfare le risorse della macchina. Ed è qui che successivamente si colloca una diversa radice del termine hacker, la forma sostantiva del verbo inglese "to hack" che significa "tagliare", "sfrondare", "sminuzzare", "ridurre", "aprirsi un varco", appunto fra le righe di codice che istruiscono i programmi software. Un hacker era quindi uno che riduceva la complessità e la lunghezza del codice sorgente, con un "hack", appunto, una procedura grossolana ma efficace, che potrebbe essere tradotta in italiano come "zappata" o "accettata" (tagliata con l'accetta) o altrimenti con una "furbata". Rimanendo fedele alla sua radice, il termine indicava anche la realizzazione di programmi aventi l'unico scopo di divertire o di intrattenere l'utente, come "scrivere numeri romani" (cit. Richard Stallman).

Spacewar!

Un classico esempio di quest'ampliamento della definizione di hacker è Spacewar!, il primo video game interattivo. Sviluppato nei primi anni sessanta dagli hacker del MIT, Spacewar! includeva tutte le caratteristiche dell'hacking tradizionale: era divertente e casuale, non serviva ad altro che a fornire una distrazione serale alle decine di hacker che si divertivano a giocarvi. Dal punto di vista del software, però, rappresentava una testimonianza incredibile delle innovazioni rese possibili dalle capacità di programmazione. Inoltre era completamente libero (e gratuito). Avendolo realizzato per puro divertimento, gli hacker non vedevano alcun motivo di mettere sotto scorta la loro creazione, che finì per essere ampiamente condivisa con altri programmatori. Verso la fine degli anni sessanta, Spacewar! divenne così il passatempo preferito di quanti lavoravano ai mainframe in ogni parte del mondo.

Furono i concetti di innovazione collettiva e proprietà condivisa del software a distanziare l'attività di computer hacking degli anni sessanta da quelle di tunnel hacking e phone hacking del decennio precedente. Queste ultime tendevano a rivelarsi attività condotte da soli o in piccoli gruppi, per lo più limitate all'ambito del campus, e la natura segreta di tali attività non favoriva l'aperta circolazione di nuove scoperte. Invece i computer hacker operavano all'interno di una disciplina scientifica basata sulla collaborazione e sull'aperto riconoscimento dell'innovazione. Non sempre hacker e ricercatori "ufficiali" andavano a braccetto, ma nella rapida evoluzione di quell'ambito le due specie di programmatori finirono per impostare un rapporto basato sulla collaborazione - si potrebbe perfino definire una relazione simbiotica.

Richard Stallman

Il fatto che la successiva generazione di programmatori, incluso Richard Stallman, aspirasse a seguire le orme dei primi hacker, non fa altro che testimoniare le prodigiose capacità di questi ultimi. Nella seconda metà degli anni settanta il termine "hacker" aveva assunto la connotazione di élite. In senso generale, computer hacker era chiunque scrivesse il codice software per il solo gusto di riuscirci. In senso specifico, indicava abilità nella programmazione. Al pari del termine "artista", il significato conteneva delle connotazioni tribali. Definire hacker un collega programmatore costituiva un segno di rispetto. Auto-descriversi come hacker rivelava un'enorme fiducia personale. In entrambi i casi, la genericità iniziale dell'appellativo computer hacker andava diminuendo di pari passo alla maggiore diffusione del computer.

Con il restringimento della definizione, l'attività di computer hacking acquistò nuove connotazioni semantiche. Per potersi definire hacker, una persona doveva compiere qualcosa di più che scrivere programmi interessanti; doveva far parte dell'omonima cultura e onorarne le tradizioni allo stesso modo in cui un contadino del Medio Evo giurava fedeltà alla corporazione dei vinai. Pur se con una struttura sociale non così rigida come in quest'ultimo esempio, gli hacker di istituzioni elitarie come il MIT, Stanford e Carnegie Mellon iniziarono a parlare apertamente di "etica hacker": le norme non ancora scritte che governavano il comportamento quotidiano dell'hacker. Nel libro del 1984 "Hackers. Gli eroi della rivoluzione informatica", l'autore Steven Levy, dopo un lungo lavoro di ricerca e consultazione, codificò tale etica in cinque principi fondamentali.

Sotto molti punti di vista, i principi elencati da Levy continuano a definire l'odierna cultura del computer hacking. Eppure l'immagine di una comunità hacker analoga a una corporazione medievale, è stata scalzata dalle tendenze eccessivamente populiste dell'industria del software. A partire dai primi anni ottanta i computer presero a spuntare un po' ovunque, e i programmatori che una volta dovevano recarsi presso grandi istituzioni o aziende soltanto per aver accesso alla macchina, improvvisamente si trovarono a stretto contatto con hacker di grande livello via ARPANET. Grazie a questa vicinanza, i comuni programmatori presero ad appropriarsi delle filosofie anarchiche tipiche della cultura hacker di ambiti come quello del MIT. Tuttavia, nel corso di un simile trasferimento di valori andò perduto il tabù culturale originato al MIT contro ogni comportamento malevolo, doloso. Mentre i programmatori più giovani iniziavano a sperimentare le proprie capacità con finalità dannose - creando e disseminando virus, facendo irruzione nei sistemi informatici militari, provocando deliberatamente il blocco di macchine quali lo stesso Oz del MIT, popolare nodo di collegamento con ARPAnet - il termine "hacker" assunse connotati punk, nichilisti. Quando polizia e imprenditori iniziarono a far risalire quei crimini a un pugno di programmatori rinnegati che citavano a propria difesa frasi di comodo tratte dall'etica hacker, quest'ultimo termine prese ad apparire su quotidiani e riviste in articoli di taglio negativo. Nonostante libri come quello di Levy avessero fatto parecchio per documentare lo spirito originale di esplorazione da cui nacque la cultura dell'hacking, per la maggioranza dei giornalisti "computer hacker" divenne sinonimo di "rapinatore elettronico". Contro l'originale definizione da questo momento si insinua nella conoscenza popolare l'uguaglianza Hacker-Malvivente.

Anche di fronte alla presenza, durante gli ultimi due decenni, delle forti lamentele degli stessi hacker contro questi presunti abusi, le valenze ribelli del termine risalenti agli anni cinquanta rendono difficile distinguere tra un quindicenne che scrive programmi capaci di infrangere le attuali protezioni cifrate, dallo studente degli anni sessanta che rompe i lucchetti e sfonda le porte per avere accesso a un terminale chiuso in qualche ufficio. D'altra parte, la sovversione creativa dell'autorità per qualcuno non è altro che un problema di sicurezza per qualcun altro. In ogni caso, l'essenziale tabù contro comportamenti dolosi o deliberatamente dannosi trova conferma a tal punto da spingere la maggioranza degli hacker ad utilizzare il termine cracker - qualcuno che volontariamente decide di infrangere un sistema di sicurezza informatico per rubare o manomettere dei dati - per indicare quegli hacker che abusano delle proprie capacità.

Questo fondamentale tabù contro gli atti dolosi rimane il primario collegamento culturale esistente tra l'idea di hacking del primo scorcio del XXI secolo e quello degli anni cinquanta. È importante notare come, mentre la definizione di computer hacking abbia subìto un'evoluzione durante gli ultimi quattro decenni, il concetto originario di hacking in generale - ad esempio, burlarsi di qualcuno oppure esplorare tunnel sotterranei - sia invece rimasto inalterato. Nell'autunno 2000 il MIT Museum onorò quest'antica tradizione dedicando al tema un'apposita mostra, la Hall of Hacks. Questa comprendeva alcune fotografie risalenti agli anni venti, inclusa una in cui appare una finta auto della polizia. Nel 1993, gli studenti resero un tributo all'idea originale di hacking del MIT posizionando la stessa macchina della polizia, con le luci lampeggianti, sulla sommità del principale edificio dell'istituto. La targa della macchina era IHTFP, acronimo dai diversi significati e molto diffuso al MIT e attualmente la stessa macchina è esposta all' interno dell' edificio del MIT, Ray and Maria Stata Center. La versione maggiormente degna di nota, anch'essa risalente al periodo di alta competitività nella vita studentesca degli anni cinquanta, è "I hate this fucking place" (Odio questo fottuto posto). Tuttavia nel 1990, il Museum riprese il medesimo acronimo come punto di partenza per una pubblicazione sulla storia dell'hacking. Sotto il titolo "Institute for Hacks Tomfoolery and Pranks" (Istituto per scherzi folli e goliardate), la rivista offre un adeguato riassunto di quelle attività.

"Nella cultura dell'hacking, ogni creazione semplice ed elegante riceve un'alta valutazione come si trattasse di scienza pura", scrive Randolph Ryan, giornalista del Boston Globe, in un articolo del 1993 incluso nella mostra in cui compariva la macchina della polizia. "L'azione di hack differisce da una comune goliardata perché richiede attenta pianificazione, organizzazione e finezza, oltre a fondarsi su una buona dose di arguzia e inventiva. La norma non scritta vuole che ogni hack sia divertente, non distruttivo e non rechi danno. Anzi, talvolta gli stessi hacker aiutano nell'opera di smantellamento dei propri manufatti".

A questo proposito all'ingresso del MIT Ray and Maria Stata Center è presente un cartello intitolato "Hacking Ethics" che riporta 11 punti a cui dovrebbe rifarsi ogni hacker. Questi sono:

Be safe. Your safety, the safety of your fellow jackers, and the safety of anyone you hack should never be compromised.

Be subtle. Leave no evidence that you were ever there.

Leave things as you found them (or better).

If you find something broken, call F-IXIT (the local number for reporting problems wit the buildings and grounds). Hackers often go places that institute workers do not frequent regularly and may see problems before anyone else.

Leave no damage.

Do not steal anything.

Brute force is the last resort of the incompetent. ("One who breaks a thing to find out what it is has left the path of reason." - John Ronald Reuel Tolkien, "The Lord of the Rings")

Do not hack while under the influence of alcohol/drugs/etc.

Do not drop things (off a building) without ground crew.

Do not hack alone (just like swimming).

Above all, exercise common sense.

Il desiderio di confinare la cultura del computer hacking all'interno degli stessi confini etici appare opera meritevole ma impossibile. Nonostante la gran parte dell'hacking informatico aspiri al medesimo spirito di eleganza e semplicità, il medium stesso del software offre un livello inferiore di reversibilità. Smontare una macchina della polizia è opera semplice in confronto allo smantellamento di un'idea, soprattutto quando è ormai giunta l'ora per l'affermazione di tale idea. Da qui la crescente distinzione tra "black hat" e "white hat" ("cappello nero" e "cappello bianco") - hacker che rivolgono nuove idee verso finalità distruttive, dolose contro hacker che invece mirano a scopi positivi o, quantomeno, informativi.

Una volta oscuro elemento del gergo studentesco, la parola "hacker" è divenuta una palla da biliardo linguistica, soggetta a spinte politiche e sfumature etiche. Forse è questo il motivo per cui a così tanti hacker e giornalisti piace farne uso. Nessuno può tuttavia indovinare quale sarà la prossima sponda che la palla si troverà a colpire.

Un "h4x0r" (pronuncia "achs-or") è il termine hacker scritto in leet (linguaggio degli hacker).

Significati

Volendo specificare tutti i vari ambiti in cui viene usato il termine "hacker", si possono evidenziare questi significati:

Qualcuno che conosce un modello di interfaccia di programmazione abbastanza bene da essere in grado di scrivere un software nuovo e utile senza troppa fatica, in una giornata o comunque rapidamente.

Qualcuno che riesce ad inserirsi in un sistema o in una rete per aiutare i proprietari a prendere coscienza di un problema di sicurezza. Anche detti "white hat hacker" o "sneaker". Molte di queste persone sono impiegate in aziende di sicurezza informatica e lavorano nella completa legalità. Gli altri vengono definiti "black hat hacker" sebbene spesso il termine venga connotato anche in maniera più negativa del semplice "aiutare i proprietari" e collegato al vero e proprio vandalismo.

Qualcuno che, attraverso l'esperienza o per tentativi successivi, modifica un software esistente in modo tale da rendere disponibile una nuova funzione. Più che una competizione, lo scambio tra diversi programmatori di modifiche sui relativi software è visto come un'occasione di collaborazione.

Un "Reality Hacker" o "Urban Spelunker" (origine: MIT) è qualcuno che si addentra nei meandri più nascosti di una città, spesso mettendo a segno "scherzi" elaborati per il divertimento della comunità.

Un Hacker in senso stretto è colui che associa ad una profonda conoscenza dei sistemi una intangibilità dell'essere, esso è invisibile a tutti eccetto che a sé stesso. Non sono certamente Hacker in senso stretto tutti coloro che affermano di esserlo, in un certo senso gli Hacker in senso stretto non esistono, perché se qualcuno sapesse della loro esistenza per definizione non esisterebbero.

"Script kiddie" è un termine che indica un utente con poca o nessuna cultura informatica che segue semplicemente delle istruzioni o un "cook-book" senza capire il significato di ciò che sta facendo. Spesso viene utilizzato per indicare chi utilizza exploit creati da altri programmatori e hacker.

Un "lamer" è uno script kiddie che utilizza ad esempio trojan (NetBus, subseven) per pavoneggiarsi con gli altri e far credere di essere molto esperto, ma in realtà non sa praticamente nulla e si diverte ad arrecare danno ad altri. I Lamer sono notoriamente disprezzati dagli Hacker appunto per la loro tendenza a danneggiare gratuitamente i computer e successivamente a vantarsi di quello che hanno fatto.

Un "newbie" (niubbo) è una persona alle prime armi in questo campo.

Hacker famosi

Richard Greenblatt e Bill Gosper - programmatori, considerati i fondatori della comunità hacker nella prima parte degli anni 1960

Richard Stallman - programmatore (autore, tra gli altri, di Emacs e GCC), ideatore del concetto di Software libero e di copyleft

Ward Cunningham - ideatore del concetto di wiki

Johan Helsingius - mantenne il più famoso anonymous remailer del mondo, finché non lo chiuse nel 1996

Eric S. Raymond - fondatore del movimento open source, scrittore di libri e saggi sulla cultura hacker

Tsutomu Shimomura - avversario del famoso cracker Kevin Mitnick, che riuscì a far arrestare

Ken Thompson e Dennis Ritchie - autori del sistema operativo Unix

Linus Torvalds - autore del Kernel Linux

Larry Wall - autore del Perl

Tron - abile phreaker tedesco morto in modo misterioso

John Draper - Meglio conosciuto come Capitan Crunch, primo phreaker della storia

Loyd Blankenship - Meglio conosciuto come The Mentor. Scrittore del breve saggio The Hacker Manifesto, considerato una pietra miliare della cultura hacker

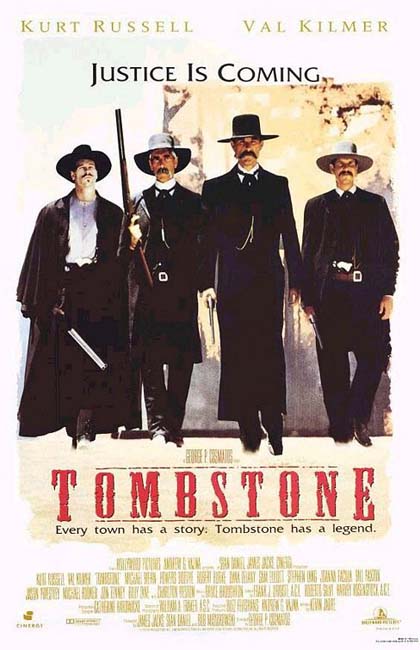

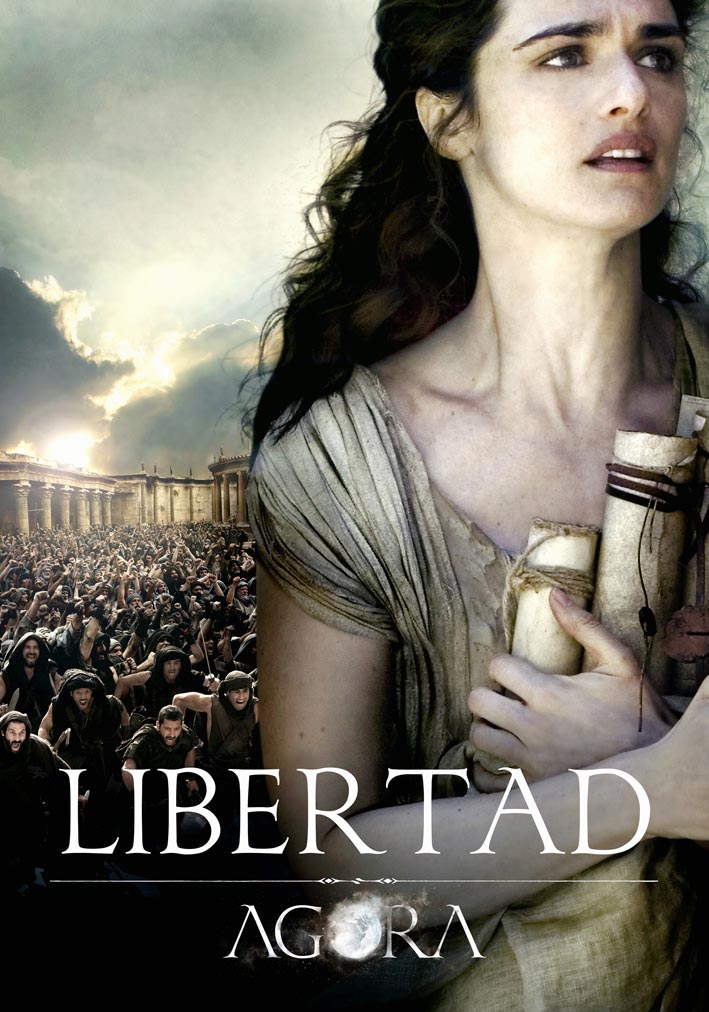

Filmografia

Codice Swordfish (Swordfish) (2001)

Hackers (1995)

I pirati di Silicon Valley (Pirates of Silicon Valley) (1999)

I signori della truffa (Sneakers) (1992)

Takedown (Track Down) (2000)

The Net - Intrappolata nella rete (The Net) (1995)

Wargames - Giochi di guerra (WarGames) (1983)

Bibliografia

Stefano Chiccarelli - Andrea Monti, "Spaghetti Hacker", 1997, Apogeo, ISBN 8873033598

Steven Levy, Hackers. Gli eroi della rivoluzione informatica, 1999, Shake Editore, ISBN 88-86926-97-9

Carlo Gubitosa, Italian crackdown. BBS amatoriali, volontari telematici, censure e sequestri nell'Italia degli anni '90 , Apogeo, 1999. ISBN 9788873035299 URL consultato il 2010-07-03.

Steven Levy, " Crypto, i ribelli del codice in difesa della privacy", 2002, Shake Editore, ISBN 88-86926-81-2

Arturo Di Corinto, Tommaso Tozzi, "Hacktivism. La libertà nelle maglie della rete", 2002, Manifestolibri, ISBN 88-7285-249-8

Sam Williams, "Codice libero", 2002, ISBN 88-503-2108-2

Raoul Chiesa, "Hacking e Criminalità", 2002

Pekka Himanen, "L'etica hacker e lo spirito dell'età dell'informazione", 2003, ISBN 88-078-1745-4

Bruce Sterling, "Giro di vite contro gli hacker", 2004, ISBN 88-045-2387-5

Anna Fici, "Mondo hacker e logica dell'azione collettiva", 2004, ISBN 88-464-5935-0

McKenzie Wark, "Un manifesto hacker", 2005, ISBN 88-071-7108-2

Ippolita, Open non è free. Comunità digitali tra etica hacker e mercato globale, Eleuthera, 2005, ISBN 8889490047

Luca Carettoni, David Laniado "Etica Hacker: l'imperativo è hands-on", GPL doc 2005

Carlo Gubitosa, Elogio della pirateria. Dal Corsaro Nero agli hacker, dieci storie di ribellioni creative , Terre di Mezzo, 2005. ISBN 9788889385371 URL consultato il 2010-07-03.

Carlo Gubitosa, Hacker, scienziati e pionieri. Storia sociale del ciberspazio e della comunicazione elettronica , Viterbo, Stampa Alternativa, 2007. ISBN 9788872269732 URL consultato il 2010-07-03.

Voci correlate

Cracker

Hacking

Accesso abusivo ad un sistema informatico o telematico

Hackmeeting

Hacklab

Massachusetts institute of technology

Jargon File

Software libero

Ingegneria sociale

Black hat

White hat

Geo spoofing

The Tao of Programming

Operazione Payback

Note

^ The Glider: A Universal Hacker Emblem. catb.org, 3 dicembre 2006. URL consultato il 30-12-2007.

^ Il paragrafo "Origine del termine" è una copia modificata della traduzione in italiano dell'appendice B del libro Codice libero di Sam Williams (rilasciato con licenza GFDL) intitolata "Hack, hacker e hacking"

Altri progetti

Wikimedia Commons contiene file multimediali su hacker

Wikizionario contiene la voce di dizionario «hacker»

Wikiquote contiene citazioni di o su hacker

Collegamenti esterni

(EN) The IHTFP Gallery - Sito Ufficiale degli Hacks dell' MIT

(EN) Il New Hacker Dictionary

(EN) How to become an Hacker di Eric S. Raymond

Proposta per il simbolo degli hacker

Esiste un luogo comune, usato soprattutto dai mass media (a partire dagli anni ottanta), per cui il termine hacker viene associato ai criminali informatici, la cui definizione corretta è, invece, "cracker".

Indice[nascondi]

1 Origine del termine

2 Significati

3 Hacker famosi

4 Filmografia

5 Bibliografia

6 Voci correlate

7 Note

8 Altri progetti

9 Collegamenti esterni

Origine del termine

[2] Il New Hacker Dictionary, compendio online dove sono raccolti i termini gergali dei programmatori, elenca ufficialmente nove diverse connotazioni per la parola "hack" e un numero analogo per "hacker". Eppure la stessa pubblicazione include un saggio d'accompagnamento in cui si cita Phil Agre, un hacker del Massachusetts Institute of Technology (MIT) che mette in guardia i lettori a non farsi fuorviare dall'apparente flessibilità del termine. "Hack ha solo un significato" - sostiene Agre - "Quello estremamente sottile e profondo di qualcosa che rifiuta ulteriori spiegazioni."

A prescindere dall'ampiezza della definizione, la maggioranza degli odierni hacker ne fa risalire l'etimologia al MIT, dove il termine fece la sua comparsa nel gergo studentesco all'inizio degli anni cinquanta. Secondo una pubblicazione diffusa nel 1990 dal MIT Museum a documentare il fenomeno dell'hacking, per quanti frequentavano l'istituto in quegli anni il termine "hack" veniva usato con un significato analogo a quello dell'odierno "goof" (scemenza, goliardata). Stendere una vecchia carcassa fuori dalla finestra del dormitorio veniva considerato un "hack", ma altre azioni più pesanti o dolose - ad esempio, tirare delle uova contro le finestre del dormitorio rivale, oppure deturpare una statua nel campus - superavano quei limiti. Era implicito nella definizione di "hack" lo spirito di un divertimento creativo e innocuo.

È a tale spirito che s'ispirava il gerundio del termine: "hacking". Uno studente degli anni cinquanta che trascorreva gran parte del pomeriggio chiacchierando al telefono o smontando una radio, poteva descrivere quelle attività come "hacking". Di nuovo, l'equivalente moderno per indicare le stesse attività potrebbe essere la forma verbale derivata da "goof" - "goofing" o "goofing off" (prendere in giro qualcuno, divertirsi).

Più avanti negli anni cinquanta, il termine "hack" acquistò una connotazione più netta e ribelle. Al MIT degli anni cinquanta vigeva un elevato livello di competizione e l'attività di hacking emerse sia come reazione sia come estensione di una tale cultura competitiva. Goliardate e burle varie divennero tutt'a un tratto un modo per scaricare la tensione accumulata, per prendere in giro l'amministrazione del campus, per dare spazio a quei pensieri e comportamenti creativi repressi dal rigoroso percorso di studio dell'istituto. Va poi aggiunto che quest'ultimo, con la miriade di corridoi e tunnel sotterranei, offriva ampie opportunità esplorative per quegli studenti che non si facevano intimorire da porte chiuse e da cartelli tipo "Vietato l'ingresso". Fu così che "tunnel hacking" divenne l'accezione usata dagli stessi studenti per indicare queste incursioni sotterranee non autorizzate. In superficie il sistema telefonico del campus offriva analoghe opportunità. Grazie ad esperimenti casuali ma accurati, gli studenti impararono a fare scherzi divertenti. Traendo ispirazione dal più tradizionale "tunnel hacking", questa nuova attività venne presto battezzata "phone hacking", per poi diventare l'odierno phreaking.

La combinazione tra divertimento creativo ed esplorazioni senza limiti costituirà la base per le future mutazioni del termine hacking. I primi ad auto-qualificarsi "computer hacker" nel campus del MIT negli anni sessanta traevano origine da un gruppo di studenti appassionati di modellismo ferroviario, che negli ultimi anni cinquanta si erano riuniti nel Tech Model Railroad Club. Una ristretta enclave all'interno di quest'ultimo era il comitato Signals and Power (segnali ed elettricità) - gli addetti alla gestione del sistema del circuito elettrico dei trenini del club. Un sistema costituito da un sofisticato assortimento di relè e interruttori analogo a quello che regolava il sistema telefonico del campus. Per gestirlo era sufficiente che un membro del gruppo inviasse semplicemente i vari comandi tramite un telefono collegato al sistema, osservando poi il comportamento dei trenini.

Bruce Sterling autore del libro Giro di vite contro gli hacker

I nuovi ingegneri elettrici responsabili per la costruzione e il mantenimento di tale sistema considerarono lo spirito di simili attività analogo a quello del phone hacking. Adottando il termine hacking, iniziarono così a raffinarne ulteriormente la portata. Dal punto di vista del comitato Signals and Power, usare un relè in meno in un determinato tratto di binari significava poterlo utilizzare per qualche progetto futuro. In maniera sottile, il termine hacking si trasformò da sinonimo di gioco ozioso, a un gioco in grado di migliorare le prestazioni o l'efficienza complessiva del sistema ferroviario del club. Quanto prima i membri di quel comitato cominciarono a indicare con orgoglio l'attività di ricostruzione e miglioramento del circuito per il funzionamento delle rotaie con il termine "hacking", mentre "hacker" erano quanti si dedicavano a tali attività.

Considerata la loro affinità per i sistemi elettronici sofisticati - per non parlare della tradizionale avversione degli studenti del MIT verso porte chiuse e divieti d'ingresso - non ci volle molto prima che gli hacker mettessero le mani su una macchina appena arrivata al campus. Noto come TX-0, si trattava di uno dei primi modelli di computer lanciati sul mercato. Sul finire degli anni cinquanta, l'intero comitato Signals and Power era emigrato in massa nella sala di controllo del TX-0, portandosi dietro lo stesso spirito di gioco creativo. Il vasto reame della programmazione informatica avrebbe portato a un ulteriore mutamento etimologico. "To hack" non indicava più l'attività di saldare circuiti dalle strane sembianze, bensì quella di comporre insieme vari programmi, con poco rispetto per quei metodi o procedure usati nella scrittura del software "ufficiale". Significava inoltre migliorare l'efficienza e la velocità del software già esistente che tendeva a ingolfare le risorse della macchina. Ed è qui che successivamente si colloca una diversa radice del termine hacker, la forma sostantiva del verbo inglese "to hack" che significa "tagliare", "sfrondare", "sminuzzare", "ridurre", "aprirsi un varco", appunto fra le righe di codice che istruiscono i programmi software. Un hacker era quindi uno che riduceva la complessità e la lunghezza del codice sorgente, con un "hack", appunto, una procedura grossolana ma efficace, che potrebbe essere tradotta in italiano come "zappata" o "accettata" (tagliata con l'accetta) o altrimenti con una "furbata". Rimanendo fedele alla sua radice, il termine indicava anche la realizzazione di programmi aventi l'unico scopo di divertire o di intrattenere l'utente, come "scrivere numeri romani" (cit. Richard Stallman).

Spacewar!

Un classico esempio di quest'ampliamento della definizione di hacker è Spacewar!, il primo video game interattivo. Sviluppato nei primi anni sessanta dagli hacker del MIT, Spacewar! includeva tutte le caratteristiche dell'hacking tradizionale: era divertente e casuale, non serviva ad altro che a fornire una distrazione serale alle decine di hacker che si divertivano a giocarvi. Dal punto di vista del software, però, rappresentava una testimonianza incredibile delle innovazioni rese possibili dalle capacità di programmazione. Inoltre era completamente libero (e gratuito). Avendolo realizzato per puro divertimento, gli hacker non vedevano alcun motivo di mettere sotto scorta la loro creazione, che finì per essere ampiamente condivisa con altri programmatori. Verso la fine degli anni sessanta, Spacewar! divenne così il passatempo preferito di quanti lavoravano ai mainframe in ogni parte del mondo.

Furono i concetti di innovazione collettiva e proprietà condivisa del software a distanziare l'attività di computer hacking degli anni sessanta da quelle di tunnel hacking e phone hacking del decennio precedente. Queste ultime tendevano a rivelarsi attività condotte da soli o in piccoli gruppi, per lo più limitate all'ambito del campus, e la natura segreta di tali attività non favoriva l'aperta circolazione di nuove scoperte. Invece i computer hacker operavano all'interno di una disciplina scientifica basata sulla collaborazione e sull'aperto riconoscimento dell'innovazione. Non sempre hacker e ricercatori "ufficiali" andavano a braccetto, ma nella rapida evoluzione di quell'ambito le due specie di programmatori finirono per impostare un rapporto basato sulla collaborazione - si potrebbe perfino definire una relazione simbiotica.

Richard Stallman

Il fatto che la successiva generazione di programmatori, incluso Richard Stallman, aspirasse a seguire le orme dei primi hacker, non fa altro che testimoniare le prodigiose capacità di questi ultimi. Nella seconda metà degli anni settanta il termine "hacker" aveva assunto la connotazione di élite. In senso generale, computer hacker era chiunque scrivesse il codice software per il solo gusto di riuscirci. In senso specifico, indicava abilità nella programmazione. Al pari del termine "artista", il significato conteneva delle connotazioni tribali. Definire hacker un collega programmatore costituiva un segno di rispetto. Auto-descriversi come hacker rivelava un'enorme fiducia personale. In entrambi i casi, la genericità iniziale dell'appellativo computer hacker andava diminuendo di pari passo alla maggiore diffusione del computer.

Con il restringimento della definizione, l'attività di computer hacking acquistò nuove connotazioni semantiche. Per potersi definire hacker, una persona doveva compiere qualcosa di più che scrivere programmi interessanti; doveva far parte dell'omonima cultura e onorarne le tradizioni allo stesso modo in cui un contadino del Medio Evo giurava fedeltà alla corporazione dei vinai. Pur se con una struttura sociale non così rigida come in quest'ultimo esempio, gli hacker di istituzioni elitarie come il MIT, Stanford e Carnegie Mellon iniziarono a parlare apertamente di "etica hacker": le norme non ancora scritte che governavano il comportamento quotidiano dell'hacker. Nel libro del 1984 "Hackers. Gli eroi della rivoluzione informatica", l'autore Steven Levy, dopo un lungo lavoro di ricerca e consultazione, codificò tale etica in cinque principi fondamentali.

Sotto molti punti di vista, i principi elencati da Levy continuano a definire l'odierna cultura del computer hacking. Eppure l'immagine di una comunità hacker analoga a una corporazione medievale, è stata scalzata dalle tendenze eccessivamente populiste dell'industria del software. A partire dai primi anni ottanta i computer presero a spuntare un po' ovunque, e i programmatori che una volta dovevano recarsi presso grandi istituzioni o aziende soltanto per aver accesso alla macchina, improvvisamente si trovarono a stretto contatto con hacker di grande livello via ARPANET. Grazie a questa vicinanza, i comuni programmatori presero ad appropriarsi delle filosofie anarchiche tipiche della cultura hacker di ambiti come quello del MIT. Tuttavia, nel corso di un simile trasferimento di valori andò perduto il tabù culturale originato al MIT contro ogni comportamento malevolo, doloso. Mentre i programmatori più giovani iniziavano a sperimentare le proprie capacità con finalità dannose - creando e disseminando virus, facendo irruzione nei sistemi informatici militari, provocando deliberatamente il blocco di macchine quali lo stesso Oz del MIT, popolare nodo di collegamento con ARPAnet - il termine "hacker" assunse connotati punk, nichilisti. Quando polizia e imprenditori iniziarono a far risalire quei crimini a un pugno di programmatori rinnegati che citavano a propria difesa frasi di comodo tratte dall'etica hacker, quest'ultimo termine prese ad apparire su quotidiani e riviste in articoli di taglio negativo. Nonostante libri come quello di Levy avessero fatto parecchio per documentare lo spirito originale di esplorazione da cui nacque la cultura dell'hacking, per la maggioranza dei giornalisti "computer hacker" divenne sinonimo di "rapinatore elettronico". Contro l'originale definizione da questo momento si insinua nella conoscenza popolare l'uguaglianza Hacker-Malvivente.

Anche di fronte alla presenza, durante gli ultimi due decenni, delle forti lamentele degli stessi hacker contro questi presunti abusi, le valenze ribelli del termine risalenti agli anni cinquanta rendono difficile distinguere tra un quindicenne che scrive programmi capaci di infrangere le attuali protezioni cifrate, dallo studente degli anni sessanta che rompe i lucchetti e sfonda le porte per avere accesso a un terminale chiuso in qualche ufficio. D'altra parte, la sovversione creativa dell'autorità per qualcuno non è altro che un problema di sicurezza per qualcun altro. In ogni caso, l'essenziale tabù contro comportamenti dolosi o deliberatamente dannosi trova conferma a tal punto da spingere la maggioranza degli hacker ad utilizzare il termine cracker - qualcuno che volontariamente decide di infrangere un sistema di sicurezza informatico per rubare o manomettere dei dati - per indicare quegli hacker che abusano delle proprie capacità.

Questo fondamentale tabù contro gli atti dolosi rimane il primario collegamento culturale esistente tra l'idea di hacking del primo scorcio del XXI secolo e quello degli anni cinquanta. È importante notare come, mentre la definizione di computer hacking abbia subìto un'evoluzione durante gli ultimi quattro decenni, il concetto originario di hacking in generale - ad esempio, burlarsi di qualcuno oppure esplorare tunnel sotterranei - sia invece rimasto inalterato. Nell'autunno 2000 il MIT Museum onorò quest'antica tradizione dedicando al tema un'apposita mostra, la Hall of Hacks. Questa comprendeva alcune fotografie risalenti agli anni venti, inclusa una in cui appare una finta auto della polizia. Nel 1993, gli studenti resero un tributo all'idea originale di hacking del MIT posizionando la stessa macchina della polizia, con le luci lampeggianti, sulla sommità del principale edificio dell'istituto. La targa della macchina era IHTFP, acronimo dai diversi significati e molto diffuso al MIT e attualmente la stessa macchina è esposta all' interno dell' edificio del MIT, Ray and Maria Stata Center. La versione maggiormente degna di nota, anch'essa risalente al periodo di alta competitività nella vita studentesca degli anni cinquanta, è "I hate this fucking place" (Odio questo fottuto posto). Tuttavia nel 1990, il Museum riprese il medesimo acronimo come punto di partenza per una pubblicazione sulla storia dell'hacking. Sotto il titolo "Institute for Hacks Tomfoolery and Pranks" (Istituto per scherzi folli e goliardate), la rivista offre un adeguato riassunto di quelle attività.

"Nella cultura dell'hacking, ogni creazione semplice ed elegante riceve un'alta valutazione come si trattasse di scienza pura", scrive Randolph Ryan, giornalista del Boston Globe, in un articolo del 1993 incluso nella mostra in cui compariva la macchina della polizia. "L'azione di hack differisce da una comune goliardata perché richiede attenta pianificazione, organizzazione e finezza, oltre a fondarsi su una buona dose di arguzia e inventiva. La norma non scritta vuole che ogni hack sia divertente, non distruttivo e non rechi danno. Anzi, talvolta gli stessi hacker aiutano nell'opera di smantellamento dei propri manufatti".

A questo proposito all'ingresso del MIT Ray and Maria Stata Center è presente un cartello intitolato "Hacking Ethics" che riporta 11 punti a cui dovrebbe rifarsi ogni hacker. Questi sono:

Be safe. Your safety, the safety of your fellow jackers, and the safety of anyone you hack should never be compromised.

Be subtle. Leave no evidence that you were ever there.

Leave things as you found them (or better).

If you find something broken, call F-IXIT (the local number for reporting problems wit the buildings and grounds). Hackers often go places that institute workers do not frequent regularly and may see problems before anyone else.

Leave no damage.

Do not steal anything.

Brute force is the last resort of the incompetent. ("One who breaks a thing to find out what it is has left the path of reason." - John Ronald Reuel Tolkien, "The Lord of the Rings")

Do not hack while under the influence of alcohol/drugs/etc.

Do not drop things (off a building) without ground crew.

Do not hack alone (just like swimming).

Above all, exercise common sense.

Il desiderio di confinare la cultura del computer hacking all'interno degli stessi confini etici appare opera meritevole ma impossibile. Nonostante la gran parte dell'hacking informatico aspiri al medesimo spirito di eleganza e semplicità, il medium stesso del software offre un livello inferiore di reversibilità. Smontare una macchina della polizia è opera semplice in confronto allo smantellamento di un'idea, soprattutto quando è ormai giunta l'ora per l'affermazione di tale idea. Da qui la crescente distinzione tra "black hat" e "white hat" ("cappello nero" e "cappello bianco") - hacker che rivolgono nuove idee verso finalità distruttive, dolose contro hacker che invece mirano a scopi positivi o, quantomeno, informativi.

Una volta oscuro elemento del gergo studentesco, la parola "hacker" è divenuta una palla da biliardo linguistica, soggetta a spinte politiche e sfumature etiche. Forse è questo il motivo per cui a così tanti hacker e giornalisti piace farne uso. Nessuno può tuttavia indovinare quale sarà la prossima sponda che la palla si troverà a colpire.

Un "h4x0r" (pronuncia "achs-or") è il termine hacker scritto in leet (linguaggio degli hacker).

Significati

Volendo specificare tutti i vari ambiti in cui viene usato il termine "hacker", si possono evidenziare questi significati:

Qualcuno che conosce un modello di interfaccia di programmazione abbastanza bene da essere in grado di scrivere un software nuovo e utile senza troppa fatica, in una giornata o comunque rapidamente.

Qualcuno che riesce ad inserirsi in un sistema o in una rete per aiutare i proprietari a prendere coscienza di un problema di sicurezza. Anche detti "white hat hacker" o "sneaker". Molte di queste persone sono impiegate in aziende di sicurezza informatica e lavorano nella completa legalità. Gli altri vengono definiti "black hat hacker" sebbene spesso il termine venga connotato anche in maniera più negativa del semplice "aiutare i proprietari" e collegato al vero e proprio vandalismo.

Qualcuno che, attraverso l'esperienza o per tentativi successivi, modifica un software esistente in modo tale da rendere disponibile una nuova funzione. Più che una competizione, lo scambio tra diversi programmatori di modifiche sui relativi software è visto come un'occasione di collaborazione.

Un "Reality Hacker" o "Urban Spelunker" (origine: MIT) è qualcuno che si addentra nei meandri più nascosti di una città, spesso mettendo a segno "scherzi" elaborati per il divertimento della comunità.

Un Hacker in senso stretto è colui che associa ad una profonda conoscenza dei sistemi una intangibilità dell'essere, esso è invisibile a tutti eccetto che a sé stesso. Non sono certamente Hacker in senso stretto tutti coloro che affermano di esserlo, in un certo senso gli Hacker in senso stretto non esistono, perché se qualcuno sapesse della loro esistenza per definizione non esisterebbero.

"Script kiddie" è un termine che indica un utente con poca o nessuna cultura informatica che segue semplicemente delle istruzioni o un "cook-book" senza capire il significato di ciò che sta facendo. Spesso viene utilizzato per indicare chi utilizza exploit creati da altri programmatori e hacker.

Un "lamer" è uno script kiddie che utilizza ad esempio trojan (NetBus, subseven) per pavoneggiarsi con gli altri e far credere di essere molto esperto, ma in realtà non sa praticamente nulla e si diverte ad arrecare danno ad altri. I Lamer sono notoriamente disprezzati dagli Hacker appunto per la loro tendenza a danneggiare gratuitamente i computer e successivamente a vantarsi di quello che hanno fatto.

Un "newbie" (niubbo) è una persona alle prime armi in questo campo.

Hacker famosi

Richard Greenblatt e Bill Gosper - programmatori, considerati i fondatori della comunità hacker nella prima parte degli anni 1960

Richard Stallman - programmatore (autore, tra gli altri, di Emacs e GCC), ideatore del concetto di Software libero e di copyleft

Ward Cunningham - ideatore del concetto di wiki

Johan Helsingius - mantenne il più famoso anonymous remailer del mondo, finché non lo chiuse nel 1996

Eric S. Raymond - fondatore del movimento open source, scrittore di libri e saggi sulla cultura hacker

Tsutomu Shimomura - avversario del famoso cracker Kevin Mitnick, che riuscì a far arrestare

Ken Thompson e Dennis Ritchie - autori del sistema operativo Unix

Linus Torvalds - autore del Kernel Linux

Larry Wall - autore del Perl

Tron - abile phreaker tedesco morto in modo misterioso

John Draper - Meglio conosciuto come Capitan Crunch, primo phreaker della storia

Loyd Blankenship - Meglio conosciuto come The Mentor. Scrittore del breve saggio The Hacker Manifesto, considerato una pietra miliare della cultura hacker

Filmografia

Codice Swordfish (Swordfish) (2001)

Hackers (1995)

I pirati di Silicon Valley (Pirates of Silicon Valley) (1999)

I signori della truffa (Sneakers) (1992)

Takedown (Track Down) (2000)

The Net - Intrappolata nella rete (The Net) (1995)

Wargames - Giochi di guerra (WarGames) (1983)

Bibliografia

Stefano Chiccarelli - Andrea Monti, "Spaghetti Hacker", 1997, Apogeo, ISBN 8873033598

Steven Levy, Hackers. Gli eroi della rivoluzione informatica, 1999, Shake Editore, ISBN 88-86926-97-9

Carlo Gubitosa, Italian crackdown. BBS amatoriali, volontari telematici, censure e sequestri nell'Italia degli anni '90 , Apogeo, 1999. ISBN 9788873035299 URL consultato il 2010-07-03.

Steven Levy, " Crypto, i ribelli del codice in difesa della privacy", 2002, Shake Editore, ISBN 88-86926-81-2

Arturo Di Corinto, Tommaso Tozzi, "Hacktivism. La libertà nelle maglie della rete", 2002, Manifestolibri, ISBN 88-7285-249-8

Sam Williams, "Codice libero", 2002, ISBN 88-503-2108-2

Raoul Chiesa, "Hacking e Criminalità", 2002

Pekka Himanen, "L'etica hacker e lo spirito dell'età dell'informazione", 2003, ISBN 88-078-1745-4

Bruce Sterling, "Giro di vite contro gli hacker", 2004, ISBN 88-045-2387-5

Anna Fici, "Mondo hacker e logica dell'azione collettiva", 2004, ISBN 88-464-5935-0

McKenzie Wark, "Un manifesto hacker", 2005, ISBN 88-071-7108-2

Ippolita, Open non è free. Comunità digitali tra etica hacker e mercato globale, Eleuthera, 2005, ISBN 8889490047

Luca Carettoni, David Laniado "Etica Hacker: l'imperativo è hands-on", GPL doc 2005

Carlo Gubitosa, Elogio della pirateria. Dal Corsaro Nero agli hacker, dieci storie di ribellioni creative , Terre di Mezzo, 2005. ISBN 9788889385371 URL consultato il 2010-07-03.

Carlo Gubitosa, Hacker, scienziati e pionieri. Storia sociale del ciberspazio e della comunicazione elettronica , Viterbo, Stampa Alternativa, 2007. ISBN 9788872269732 URL consultato il 2010-07-03.

Voci correlate

Cracker

Hacking

Accesso abusivo ad un sistema informatico o telematico

Hackmeeting

Hacklab

Massachusetts institute of technology

Jargon File

Software libero

Ingegneria sociale

Black hat

White hat

Geo spoofing

The Tao of Programming

Operazione Payback

Note

^ The Glider: A Universal Hacker Emblem. catb.org, 3 dicembre 2006. URL consultato il 30-12-2007.

^ Il paragrafo "Origine del termine" è una copia modificata della traduzione in italiano dell'appendice B del libro Codice libero di Sam Williams (rilasciato con licenza GFDL) intitolata "Hack, hacker e hacking"

Altri progetti

Wikimedia Commons contiene file multimediali su hacker

Wikizionario contiene la voce di dizionario «hacker»

Wikiquote contiene citazioni di o su hacker

Collegamenti esterni

(EN) The IHTFP Gallery - Sito Ufficiale degli Hacks dell' MIT

(EN) Il New Hacker Dictionary

(EN) How to become an Hacker di Eric S. Raymond

Proposta per il simbolo degli hacker

In ambito informatico il termine inglese cracker indica colui che si ingegna per eludere blocchi imposti da qualsiasi software al fine di trarne guadagno. Il cracking può essere usato per diversi scopi secondari, una volta guadagnato l'accesso di root nel sistema desiderato o dopo aver rimosso le limitazioni di un qualsiasi programma.

I cracker possono essere spinti da varie motivazioni, dal guadagno economico (tipicamente coinvolti in operazioni di spionaggio industriale o in frodi) all'approvazione all'interno di un gruppo di cracker (come tipicamente avviene agli script kiddie, che praticano le operazioni di cui sopra senza una piena consapevolezza né delle tecniche né delle conseguenze).

Il termine cracker viene spesso confuso con quello di hacker, il cui significato è tuttavia notevolmente diverso. Alcune tecniche sono simili, ma hacker è colui che sfrutta le proprie capacità per esplorare, divertirsi, apprendere, senza creare reali danni. Al contrario, cracker è colui che sfrutta le proprie capacità (o in certi casi quelle degli altri) al fine di distruggere (i cracker fanno spesso utilizzo del DoS), ingannare e guadagnare.

Indice[nascondi]

1 Tipologie di attacco

1.1 Attacco esterno

1.1.1 Portscanner e security scanner

1.2 Attacco locale

1.3 Ottenimento di privilegi illimitati

1.4 L'eliminazione delle tracce

2 Come difendersi

2.1 Il firewall

2.2 IDS

3 Voci correlate

3.1 Cracker famosi

Tipologie di attacco [modifica]

Nonostante sia molto complesso definire in maniera certa il modus operandi del cracker, è possibile grosso modo definire due categorie di attacchi al sistema informatico: l'attacco esterno (remoto) e quello locale.

Attacco esterno [modifica]

L'attacco esterno ha come finalità:

lo sfruttamento di una vulnerabilità di un servizio internet, causata da un bug di programmazione (spesso passibili di overflow e simili).

l'utilizzo di programmi che vengono eseguiti da un server web (cgi-bin) che possono essere utilizzati in modo improprio, ovvero consentono l'esecuzione di comandi oppure soffrono di vulnerabilità analoghe a quelle dei bug dei servizi internet.

lo sfruttamento di determinate configurazioni insicure dei software web.

Portscanner e security scanner [modifica]

Per fare questo il cracker si avvale di numerosi software, tra i quali degni di menzione sono i portscanner che effettuano dei port scanning al fine di individuare quali servizi internet sono attivi su una determinata macchina. I portscanner più evoluti sono in grado di determinare anche la versione dei vari software che gestiscono il servizio web. Più evoluti dei portscanner sono i security scanner, atti ad individuare le vulnerabilità dei servizi internet.

Attacco locale [modifica]

L'attacco locale viene portato a compimento da individui che hanno accesso fisico alla macchina oppure che hanno accesso al sistema via internet tramite delle console remote che permettono loro di eseguire un limitato numero di operazioni con privilegi altrettanto limitati.

Ottenimento di privilegi illimitati [modifica]

L'ottenimento dello status di root, ovvero utente dai privilegi illimitati, si ottiene mediante lo sfruttamento di vulnerabilità di overflow insite nel servizio internet, come descritto nell'attacco esterno, sfruttando difetti nel kernel (solitamente con un attacco locale), la sovrascrittura di file eseguibili o l'utilizzo dei programmi SETUID, che consentono l'esecuzione di determinate operazioni che necessitano di privilegi differenti (solitamente root).

Essere superutente (ovvero root) si rivela essenziale per i cracker che hanno intenzione di nascondere le tracce del proprio passaggio e operare sulla macchina compromessa. Alcune operazioni che solamente root può fare sono ad esempio lo sniffing dei dati in transito su un'interfaccia di rete (solitamente password) e l'utilizzo di software in grado di agire a livello di rete molto basso.

L'eliminazione delle tracce [modifica]

L'eliminazione delle tracce del proprio passaggio o della propria presenza è essenziale perché il cracker si renda totalmente invisibile all'amministratore di sistema. Ciò viene ottenuto tramite:

l'eliminazione o modifica dei file di log, che sono i registri che tengono traccia delle operazioni degli utenti

la modifica dei file eseguibili affinché le operazioni risultino totalmente invisibili

l'inserimento di codice direttamente all'interno del kernel (in linux tramite dei LKM, moduli caricabili) che modifica e "dirotta" le chiamate di sistema (system call)

Queste operazioni vengono spesso automatizzate e riassunte tramite dei software chiamati rootkit.

Come difendersi [modifica]

Oggigiorno esistono numerosi sistemi per difendersi e individuare per tempo questi tipi di attacchi.

Il firewall [modifica]

Il tool più diffuso per proteggere la propria rete o il proprio server è il firewall, che permette di precludere l'accesso a determinati servizi, oppure da un elenco di sistemi che non si ha intenzione di far accedere ai propri servizi internet.

IDS [modifica]

Altro software di grande efficacia e complessità è l'Intrusion detection system (IDS) che, attraverso una serie di regole prestabilite rileva tentativi di enumerazione, intrusione o di attacco e li notifica ad un operatore.

Voci correlate [modifica]

Black hat

Buffer overflow

Cracking

Danneggiamento informatico

Exploit

Hacker

Lamer

Heap overflow

Phishing

Rootkit

Script kiddie

Warez

Spamming

Ingegneria sociale

Cracker famosi [modifica]

Kevin Mitnick

Portale Sicurezza informatica: accedi alle voci di Wikipedia che trattano di Sicurezza informatica

Estratto da "http://it.wikipedia.org/wiki/Cracker"

I cracker possono essere spinti da varie motivazioni, dal guadagno economico (tipicamente coinvolti in operazioni di spionaggio industriale o in frodi) all'approvazione all'interno di un gruppo di cracker (come tipicamente avviene agli script kiddie, che praticano le operazioni di cui sopra senza una piena consapevolezza né delle tecniche né delle conseguenze).

Il termine cracker viene spesso confuso con quello di hacker, il cui significato è tuttavia notevolmente diverso. Alcune tecniche sono simili, ma hacker è colui che sfrutta le proprie capacità per esplorare, divertirsi, apprendere, senza creare reali danni. Al contrario, cracker è colui che sfrutta le proprie capacità (o in certi casi quelle degli altri) al fine di distruggere (i cracker fanno spesso utilizzo del DoS), ingannare e guadagnare.

Indice[nascondi]

1 Tipologie di attacco

1.1 Attacco esterno

1.1.1 Portscanner e security scanner

1.2 Attacco locale

1.3 Ottenimento di privilegi illimitati

1.4 L'eliminazione delle tracce

2 Come difendersi

2.1 Il firewall

2.2 IDS

3 Voci correlate

3.1 Cracker famosi

Tipologie di attacco [modifica]

Nonostante sia molto complesso definire in maniera certa il modus operandi del cracker, è possibile grosso modo definire due categorie di attacchi al sistema informatico: l'attacco esterno (remoto) e quello locale.

Attacco esterno [modifica]

L'attacco esterno ha come finalità:

lo sfruttamento di una vulnerabilità di un servizio internet, causata da un bug di programmazione (spesso passibili di overflow e simili).

l'utilizzo di programmi che vengono eseguiti da un server web (cgi-bin) che possono essere utilizzati in modo improprio, ovvero consentono l'esecuzione di comandi oppure soffrono di vulnerabilità analoghe a quelle dei bug dei servizi internet.

lo sfruttamento di determinate configurazioni insicure dei software web.

Portscanner e security scanner [modifica]

Per fare questo il cracker si avvale di numerosi software, tra i quali degni di menzione sono i portscanner che effettuano dei port scanning al fine di individuare quali servizi internet sono attivi su una determinata macchina. I portscanner più evoluti sono in grado di determinare anche la versione dei vari software che gestiscono il servizio web. Più evoluti dei portscanner sono i security scanner, atti ad individuare le vulnerabilità dei servizi internet.

Attacco locale [modifica]

L'attacco locale viene portato a compimento da individui che hanno accesso fisico alla macchina oppure che hanno accesso al sistema via internet tramite delle console remote che permettono loro di eseguire un limitato numero di operazioni con privilegi altrettanto limitati.

Ottenimento di privilegi illimitati [modifica]

L'ottenimento dello status di root, ovvero utente dai privilegi illimitati, si ottiene mediante lo sfruttamento di vulnerabilità di overflow insite nel servizio internet, come descritto nell'attacco esterno, sfruttando difetti nel kernel (solitamente con un attacco locale), la sovrascrittura di file eseguibili o l'utilizzo dei programmi SETUID, che consentono l'esecuzione di determinate operazioni che necessitano di privilegi differenti (solitamente root).

Essere superutente (ovvero root) si rivela essenziale per i cracker che hanno intenzione di nascondere le tracce del proprio passaggio e operare sulla macchina compromessa. Alcune operazioni che solamente root può fare sono ad esempio lo sniffing dei dati in transito su un'interfaccia di rete (solitamente password) e l'utilizzo di software in grado di agire a livello di rete molto basso.

L'eliminazione delle tracce [modifica]

L'eliminazione delle tracce del proprio passaggio o della propria presenza è essenziale perché il cracker si renda totalmente invisibile all'amministratore di sistema. Ciò viene ottenuto tramite:

l'eliminazione o modifica dei file di log, che sono i registri che tengono traccia delle operazioni degli utenti

la modifica dei file eseguibili affinché le operazioni risultino totalmente invisibili

l'inserimento di codice direttamente all'interno del kernel (in linux tramite dei LKM, moduli caricabili) che modifica e "dirotta" le chiamate di sistema (system call)

Queste operazioni vengono spesso automatizzate e riassunte tramite dei software chiamati rootkit.

Come difendersi [modifica]

Oggigiorno esistono numerosi sistemi per difendersi e individuare per tempo questi tipi di attacchi.

Il firewall [modifica]

Il tool più diffuso per proteggere la propria rete o il proprio server è il firewall, che permette di precludere l'accesso a determinati servizi, oppure da un elenco di sistemi che non si ha intenzione di far accedere ai propri servizi internet.

IDS [modifica]

Altro software di grande efficacia e complessità è l'Intrusion detection system (IDS) che, attraverso una serie di regole prestabilite rileva tentativi di enumerazione, intrusione o di attacco e li notifica ad un operatore.

Voci correlate [modifica]

Black hat

Buffer overflow

Cracking

Danneggiamento informatico

Exploit

Hacker

Lamer

Heap overflow

Phishing

Rootkit

Script kiddie

Warez

Spamming

Ingegneria sociale

Cracker famosi [modifica]

Kevin Mitnick

Portale Sicurezza informatica: accedi alle voci di Wikipedia che trattano di Sicurezza informatica

Estratto da "http://it.wikipedia.org/wiki/Cracker"

Nessun commento:

Posta un commento